Stories

-

العملية العسكرية الروسية في أوكرانيا

RT STORIES

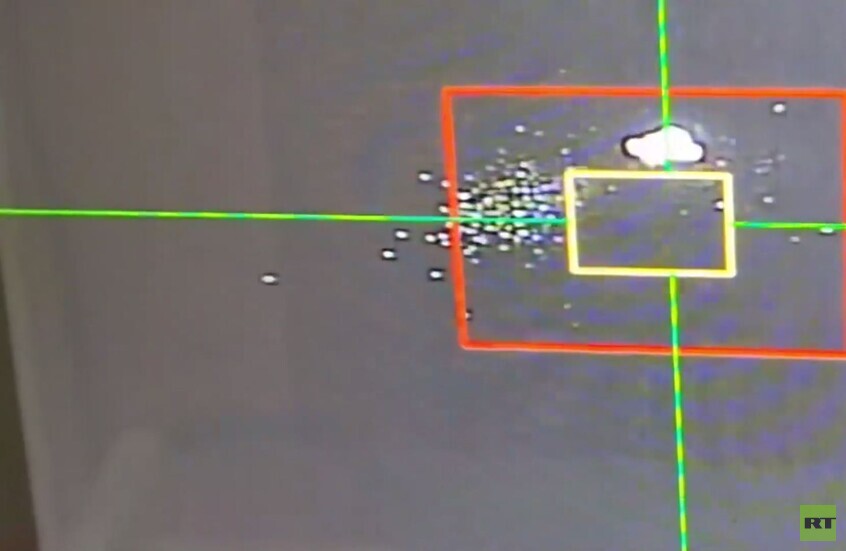

مشاهد لمنظومة "زو-23" الروسية في منطقة العملية العسكرية الخاصة

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الروسي يستهدف مواقع لإطلاق مسيرات أوكرانية بعيدة المدى

![الجيش الروسي يستهدف مواقع لإطلاق مسيرات أوكرانية بعيدة المدى]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مقتل امرأة وإصابة أكثر من 10 في قصف أوكراني بالمسيرات على فاسيليفكا

![مقتل امرأة وإصابة أكثر من 10 في قصف أوكراني بالمسيرات على فاسيليفكا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

دميترييف يحذر من انهيار الصناعة الألمانية جراء التخلي عن الطاقة الروسية

![دميترييف يحذر من انهيار الصناعة الألمانية جراء التخلي عن الطاقة الروسية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مسيرة "غيران" الروسية تستهدف مروحية أوكرانية في ميخايلوفكا

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا

![الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_Moreالعملية العسكرية الروسية في أوكرانيا

-

فيديوهات

RT STORIES

مقاتلة "سو-34" روسية تدك مواقع لقوات العدو على الجبهة

#اسأل_أكثر #Question_MoreRT STORIES

روسيا.. صيادون يجتازون فتحة مياه على زلاجات ثلجية في كامتشاتكا

#اسأل_أكثر #Question_MoreRT STORIES

مطار دبي يعلن تعليق جميع عملياته لفترة غير محددة

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإيراني يدمر 13 مسيرة خلال 24 ساعة

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي ينفذ سلسلة من الضربات الجوية على مواقع تابعة لحزب الله

#اسأل_أكثر #Question_MoreRT STORIES

لقطات لإطلاق صواريخ "قدر" و"فتاح" ضمن الموجة الـ25 من عملية "الوعد الصادق 4"

#اسأل_أكثر #Question_Moreفيديوهات

-

![الحرب على إيران ومقتل خامنئي]()

الحرب على إيران ومقتل خامنئي

RT STORIES

"واينت" تزعم: الإمارات تهاجم إيران

!["واينت" تزعم: الإمارات تهاجم إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الإماراتية تعلن حصيلة الاعتراضات الجوية

![الدفاع الإماراتية تعلن حصيلة الاعتراضات الجوية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإيراني يعلن ضرب أهداف إسرائيلية في حيفا وتل أبيب وأمريكية بالكويت

![الجيش الإيراني يعلن ضرب أهداف إسرائيلية في حيفا وتل أبيب وأمريكية بالكويت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ويتكوف: طلبت من روسيا عدم تقديم معلومات استخباراتية إلى إيران

![ويتكوف: طلبت من روسيا عدم تقديم معلومات استخباراتية إلى إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الأرصاد الجوية الإيرانية تفسر سبب ظلام طهران

![الأرصاد الجوية الإيرانية تفسر سبب ظلام طهران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الصحة الإسرائيلية تعلن عدد المصابين منذ بداية الحرب

![الصحة الإسرائيلية تعلن عدد المصابين منذ بداية الحرب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي يحذر مجلس الخبراء الإيراني: لن نتردد في استهدافكم

![الجيش الإسرائيلي يحذر مجلس الخبراء الإيراني: لن نتردد في استهدافكم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

البحرين: أضرار مادية بمحطة لتحلية المياه إثر هجوم بطائرة مسيرة

![البحرين: أضرار مادية بمحطة لتحلية المياه إثر هجوم بطائرة مسيرة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني يعلن مهاجمة قاعدة العديري الأمريكية في الكويت

![الحرس الثوري الإيراني يعلن مهاجمة قاعدة العديري الأمريكية في الكويت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي: استهداف مقاتلات "إف-14" إيرانية في مطار أصفهان

![الجيش الإسرائيلي: استهداف مقاتلات "إف-14" إيرانية في مطار أصفهان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

قاليباف: "أوهام نتنياهو" ستحرق مصالح أمريكا والمنطقة والعالم

![قاليباف: "أوهام نتنياهو" ستحرق مصالح أمريكا والمنطقة والعالم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"المقاومة الإسلامية في العراق" تعلن تنفيذ 24 عملية خلال 24 ساعة

!["المقاومة الإسلامية في العراق" تعلن تنفيذ 24 عملية خلال 24 ساعة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

فيدان حول تحركات الجماعات الكردية والسيناريو الأسوأ للصراع حول إيران

![فيدان حول تحركات الجماعات الكردية والسيناريو الأسوأ للصراع حول إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

موقع: الولايات المتحدة ترسل قوات خاصة للاستيلاء على اليورانيوم الإيراني

![موقع: الولايات المتحدة ترسل قوات خاصة للاستيلاء على اليورانيوم الإيراني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

أستراليا تبحث طلب خليجيا للمساعدة في التصدي للهجمات الإيرانية

![أستراليا تبحث طلب خليجيا للمساعدة في التصدي للهجمات الإيرانية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

عضو بمجلس خبراء القيادة الإيراني: توافق أغلبية أعضاء المجلس على اختيار مجتبى خامنئي مرشدا جديدا

![عضو بمجلس خبراء القيادة الإيراني: توافق أغلبية أعضاء المجلس على اختيار مجتبى خامنئي مرشدا جديدا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بزشكيان: نحن مع دول المنطقة "أصدقاء وأخوة" والعدو يريد إشعال حرب بيننا

![بزشكيان: نحن مع دول المنطقة "أصدقاء وأخوة" والعدو يريد إشعال حرب بيننا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

احتجاجات نيويورك بسبب الحرب على ايران تتحول إلى اشتباكات

![احتجاجات نيويورك بسبب الحرب على ايران تتحول إلى اشتباكات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران بيومها التاسع: تصعيد متواصل يهز الشرق الأوسط

![لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران بيومها التاسع: تصعيد متواصل يهز الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

انتصار عسكري أم نكسة استراتيجية؟ "نيويورك تايمز": ضربة إسرائيلية قتلت خامنئي.. ومعه "أمل أمريكا"!

![انتصار عسكري أم نكسة استراتيجية؟ "نيويورك تايمز": ضربة إسرائيلية قتلت خامنئي.. ومعه "أمل أمريكا"!]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"هيومن رايتس ووتش" تطالب بالتحقيق في جريمة حرب بشأن قصف مدرسة بإيران

!["هيومن رايتس ووتش" تطالب بالتحقيق في جريمة حرب بشأن قصف مدرسة بإيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"انطلاق الموجة 26".. الحرس الثوري: العدو وقع في 3 أخطاء حسابية فادحة

!["انطلاق الموجة 26".. الحرس الثوري: العدو وقع في 3 أخطاء حسابية فادحة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

زيلينسكي يعرض المساعدة ويطلب الدعم في اتصال مع بن سلمان

![زيلينسكي يعرض المساعدة ويطلب الدعم في اتصال مع بن سلمان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"هذه الحرب كان ينبغي ألا تبدأ".. الصين تدعو لوقف القتال فورا في الشرق الأوسط

!["هذه الحرب كان ينبغي ألا تبدأ".. الصين تدعو لوقف القتال فورا في الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الكويت تعلن وفاة ضابطين من إدارة الحدود البرية أثناء أداء واجبهما

![الكويت تعلن وفاة ضابطين من إدارة الحدود البرية أثناء أداء واجبهما]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

عملية "لبؤات الخليج".. إجلاء إسرائيليين من الإمارات وسط التصعيد الإيراني

![عملية "لبؤات الخليج".. إجلاء إسرائيليين من الإمارات وسط التصعيد الإيراني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ترامب لا يستبعد إرسال قوات إلى إيران بعد تدمير قدراتها

![ترامب لا يستبعد إرسال قوات إلى إيران بعد تدمير قدراتها]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لم تكن مكتوبة بشكل جيد.. البيت الأبيض يوقف إصدار نشرة أمنية تحذر من الحرب على إيران

![لم تكن مكتوبة بشكل جيد.. البيت الأبيض يوقف إصدار نشرة أمنية تحذر من الحرب على إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"لن ننسى خذلان بريطانيا".. ترامب يوجه صفعة دبلوماسية لستارمر

!["لن ننسى خذلان بريطانيا".. ترامب يوجه صفعة دبلوماسية لستارمر]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ

![الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![الحرب على إيران ومقتل خامنئي]() الحرب على إيران ومقتل خامنئي

الحرب على إيران ومقتل خامنئي

-

![ضربات إسرائيلية على لبنان]()

ضربات إسرائيلية على لبنان

RT STORIES

الجيش الإسرائيلي يصدر إنذارا عاجلا إلى سكان جنوب الليطاني

![الجيش الإسرائيلي يصدر إنذارا عاجلا إلى سكان جنوب الليطاني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"هل استهدفت السفير الإيراني؟".. هيئة البث الإسرائيلية تكشف معلومات عن غارة "رامادا" ببيروت

!["هل استهدفت السفير الإيراني؟".. هيئة البث الإسرائيلية تكشف معلومات عن غارة "رامادا" ببيروت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

قبرص تؤكد: المسيرات التي استهدفت قواعد بريطانية بالبلاد انطلقت من لبنان

![قبرص تؤكد: المسيرات التي استهدفت قواعد بريطانية بالبلاد انطلقت من لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لبنان.. 18 قتيلا في غارة إسرائيلية على مبنى ببلدة صير جنوب لبنان

![لبنان.. 18 قتيلا في غارة إسرائيلية على مبنى ببلدة صير جنوب لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. غارات إسرائيلية متواصلة على لبنان وحزب الله يشتبك مع القوات الإسرائيلية في الجنوب

![لحظة بلحظة.. غارات إسرائيلية متواصلة على لبنان وحزب الله يشتبك مع القوات الإسرائيلية في الجنوب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي يعلن استهداف قادة بارزين بالحرس الثوري الإيراني في بيروت

![الجيش الإسرائيلي يعلن استهداف قادة بارزين بالحرس الثوري الإيراني في بيروت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية

![الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

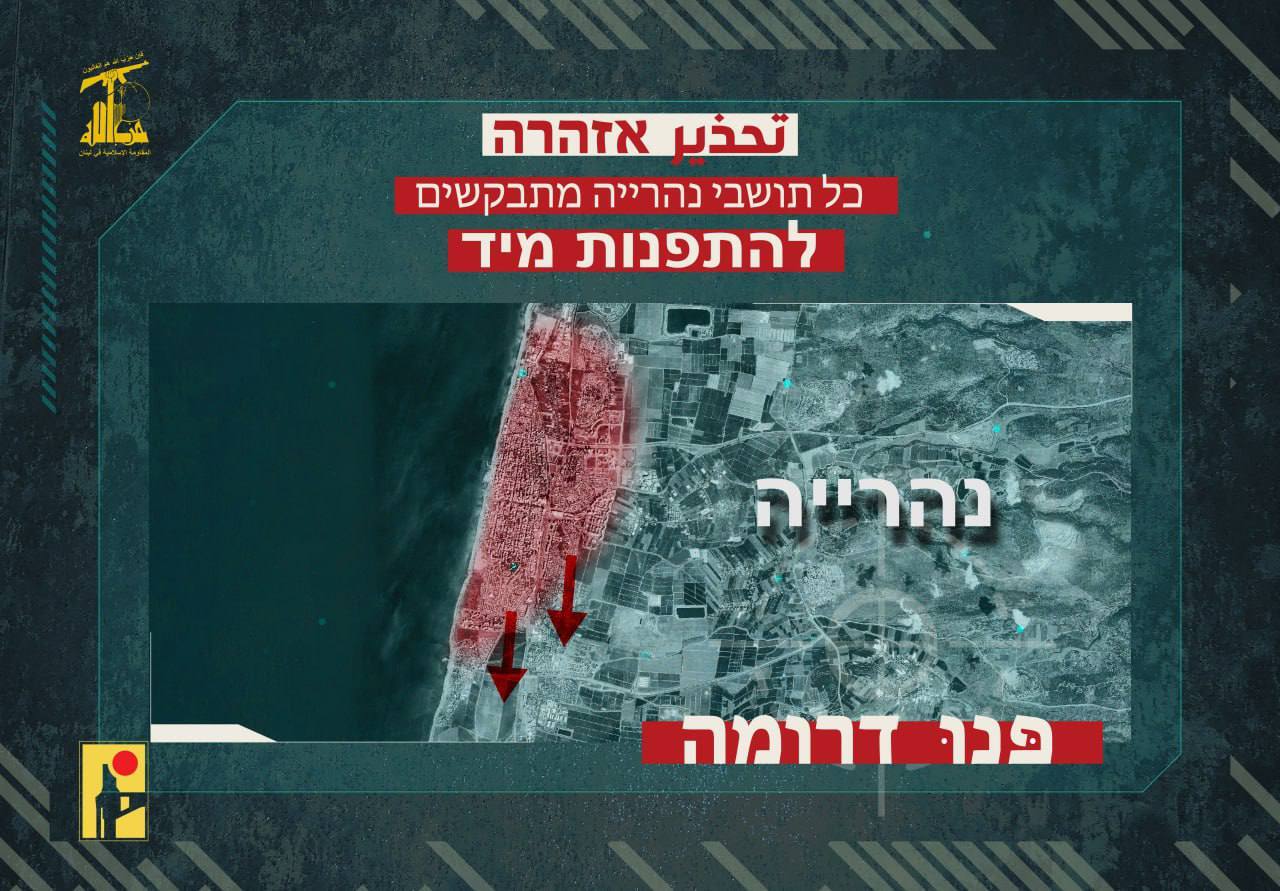

الجيش الإسرائيلي يحذر سكان جنوب الليطاني

![الجيش الإسرائيلي يحذر سكان جنوب الليطاني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات

![الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان

![غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة

![حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![ضربات إسرائيلية على لبنان]() ضربات إسرائيلية على لبنان

ضربات إسرائيلية على لبنان

-

![نبض الملاعب]()

نبض الملاعب

RT STORIES

رسميا.. الأهلي يعلن تشخيص إصابة كريم فؤاد

![رسميا.. الأهلي يعلن تشخيص إصابة كريم فؤاد]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رد فعل هالاند بعد غيابه عن مباراة السيتي وتألق عمر مرموش أمام نيوكاسل (صورة)

![رد فعل هالاند بعد غيابه عن مباراة السيتي وتألق عمر مرموش أمام نيوكاسل (صورة)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ألميريا يحقق أول الأرباح من صفقة كريستيانو رونالدو

![ألميريا يحقق أول الأرباح من صفقة كريستيانو رونالدو]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رغم الفوز.. ما سبب إيقاف غوارديولا بعد مباراة مانشستر سيتي ونيوكاسل (فيديو)

![رغم الفوز.. ما سبب إيقاف غوارديولا بعد مباراة مانشستر سيتي ونيوكاسل (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

برقم مذهل.. لامين جمال يكتب التاريخ ويتفوق على كريستيانو رونالدو وميسي

![برقم مذهل.. لامين جمال يكتب التاريخ ويتفوق على كريستيانو رونالدو وميسي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بالفيديو.. ميسي يقود إنتر ميامي لتخطي دي سي يونايتد في الدوري الأمريكي

![بالفيديو.. ميسي يقود إنتر ميامي لتخطي دي سي يونايتد في الدوري الأمريكي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رد فعل غوارديولا على تألق عمر مرموش أمام نيوكاسل (فيديو)

![رد فعل غوارديولا على تألق عمر مرموش أمام نيوكاسل (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بعد اهتمام ريال مدريد.. ليفربول يعلن رسميا تجديد عقد نجم من الفريق

![بعد اهتمام ريال مدريد.. ليفربول يعلن رسميا تجديد عقد نجم من الفريق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مرموش يقود مانشستر سيتي إلى ربع نهائي كأس الاتحاد الإنجليزي

![مرموش يقود مانشستر سيتي إلى ربع نهائي كأس الاتحاد الإنجليزي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم

!["يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![نبض الملاعب]() نبض الملاعب

نبض الملاعب

-

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]()

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

RT STORIES

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More

"غوغل" تصدر تحذيرا لجميع مستخدمي "جي ميل" بشأن هجوم خطير

حذرت شركة "غوغل"مستخدمي خدمة "جي ميل"، الذين يتجاوز عددهم 1.8 مليار مستخدم حول العالم، من رسالة بريد إلكتروني احتيالية خطيرة يجب حذفها فورا.

وصنفت الشركة هذه المحاولة الاحتيالية على أنها "هجوم البريد الإلكتروني من دون رد" (no-reply email attack)، حيث يتلقى الضحايا رسالة توحي بأنها رسمية، مرسلة من العنوان no-reply@accounts.google.com.

وتتضمن الرسالة إشعارا زائفا يفيد بأن "غوغل" تلقت أمر استدعاء قضائي من جهات إنفاذ القانون، يلزمها بتسليم جميع محتويات حساب المستخدم. كما تحتوي الرسالة على رابط إلى صفحة دعم تبدو رسمية تابعة لـ"غوغل"، ويزعم أنها تتضمن جميع التفاصيل المتعلقة بالقضية القانونية المزعومة ضد المستخدم.

وقد أوضح مسؤولو "غوغل" أن هذه الرسالة مزيفة بالكامل، وهي من صنع محتالين عبر الإنترنت يهدفون إلى الوصول إلى المعلومات الشخصية للمستخدمين. ويبدأ الهجوم بمجرد أن يقوم المستخدم بالنقر على الرابط المرفق وتحميل مستندات قانونية زائفة أو منح أذونات لمشاهدتها.

وبمجرد تنفيذ هذا الإجراء، يمنح الضحية للمحتالين إمكانية وصول جزئية إلى حسابه في "غوغل" دون علمه، بما في ذلك قراءة الرسائل الإلكترونية أو تصفح الملفات المخزنة. وفي بعض الحالات، يؤدي تحميل الملفات المزيفة إلى إصابة جهاز المستخدم ببرمجيات خبيثة (malware)، وهي برامج ضارة قادرة على سرقة المزيد من المعلومات الحساسة، مثل كلمات المرور وبيانات الحسابات المصرفية.

ووفقا لما أشار إليه نك جونسون، وهو مطور تقني بارز سبق له العمل لدى "غوغل" وضمن مشروع العملة المشفرة Ethereum، فإن المحتالين يستغلون في هذا الهجوم أدوات شرعية ضمن أنظمة "غوغل" نفسها. ويعتمد الهجوم على أداة تُعرف باسم Google OAuth، والتي تتيح لتطبيقات الطرف الثالث الوصول إلى حسابات "غوغل" بعد الحصول على إذن المستخدم.

ويقوم المحتالون بإنشاء عنوان ويب مزيف يبدو شبيها بعناوين "غوغل" الرسمية، ثم يُنشئون حساب بريد إلكتروني مرتبطا به ويسجلون تطبيقا مزيفا لدى "غوغل". ويبدأ التطبيق بإرسال إشعارات عبر البريد الإلكتروني تبدو وكأنها رسمية لأنها تمر عبر أنظمة "غوغل"، إلا أنها في الحقيقة تُعاد توجيهها إلى الضحايا عبر خدمة إخفاء تُستخدم لتضليل المستخدمين.

وتتضمن هذه الرسائل الاحتيالية رابطا يؤدي إلى صفحة دعم مزيفة مستضافة على موقع "غوغل" الرسمي (sites.google.com)، ما يمنحها طابعا موثوقا في نظر كثير من المستخدمين. وعند النقر على الرابط، يتم توجيه المستخدم إلى صفحة تسجيل دخول تبدو مشابهة لتلك الخاصة بـ"غوغل"، ثم يتم نقله إلى صفحة أخرى مزيفة تحاكي واجهة الدعم الرسمية، وتخدعه ليمنح الأذونات لتطبيق المحتال.

ومن خلال تحميل أو الموافقة على الاطلاع على أمر الاستدعاء المزيف، يمنح المستخدم للمحتال حق الوصول إلى حسابه، مما يسمح له بقراءة الرسائل الإلكترونية والاطلاع على الملفات الخاصة. وتختلف البيانات التي يمكن سرقتها بناءً على ما ينقر عليه الضحية أو ما يقوم بتحميله من محتوى.

وفي أسوأ السيناريوهات، يمكن أن يؤدي تثبيت البرامج الخبيثة على الجهاز إلى فتح باب واسع أمام المجرمين الإلكترونيين، يمكّنهم من سرقة كلمات المرور والوصول إلى السجلات المالية في التطبيقات البنكية، بل والسيطرة الكاملة على الجهاز عن بُعد من خلال قفل المستخدم خارجه.

وحثت "غوغل" المستخدمين على مراجعة إعدادات الأمان في حساباتهم، وإزالة ميزة التحقق بخطوتين (two-factor authentication) الشائعة، واستبدالها بمفاتيح المرور (passkeys).

وتعد مفاتيح المرور تقنية حديثة لا تعتمد على كلمات السر، وتتميز بمقاومتها لمحاولات التصيد الاحتيالي، إذ تعتمد على مفاتيح تشفير يتم تخزينها على أجهزة المستخدم، وتُفعّل من خلال المصادقة البيومترية مثل بصمة الإصبع أو مسح الوجه أو إدخال رقم تعريفي شخصي (PIN).

وقد أشارت شركات تكنولوجية كبرى مثل Microsoft إلى أن مفاتيح المرور باتت أكثر أمانًا من أنظمة التحقق بخطوتين، والتي تعتمد عادة على إرسال رمز مؤقت إلى الهاتف أو البريد الإلكتروني عند تسجيل الدخول.

المصدر: "ديلي ميل"

التعليقات