Stories

-

![الحرب على إيران ومقتل خامنئي]()

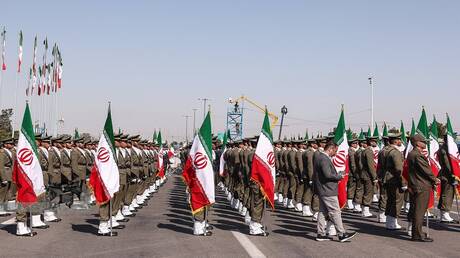

الحرب على إيران ومقتل خامنئي

RT STORIES

"انطلاق الموجة 26".. الحرس الثوري: العدو وقع في 3 أخطاء حسابية فادحة

!["انطلاق الموجة 26".. الحرس الثوري: العدو وقع في 3 أخطاء حسابية فادحة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

زيلينسكي يعرض المساعدة ويطلب الدعم في اتصال مع بن سلمان

![زيلينسكي يعرض المساعدة ويطلب الدعم في اتصال مع بن سلمان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"هذه الحرب كان ينبغي ألا تبدأ".. الصين تدعو لوقف القتال فورا في الشرق الأوسط

!["هذه الحرب كان ينبغي ألا تبدأ".. الصين تدعو لوقف القتال فورا في الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الكويت تعلن وفاة ضابطين من إدارة الحدود البرية أثناء أداء واجبهما

![الكويت تعلن وفاة ضابطين من إدارة الحدود البرية أثناء أداء واجبهما]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

عملية "لبؤات الخليج".. إجلاء إسرائيليين من الإمارات وسط التصعيد الإيراني

![عملية "لبؤات الخليج".. إجلاء إسرائيليين من الإمارات وسط التصعيد الإيراني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ترامب لا يستبعد إرسال قوات إلى إيران بعد تدمير قدراتها

![ترامب لا يستبعد إرسال قوات إلى إيران بعد تدمير قدراتها]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لم تكن مكتوبة بشكل جيد.. البيت الأبيض يوقف إصدار نشرة أمنية تحذر من الحرب على إيران

![لم تكن مكتوبة بشكل جيد.. البيت الأبيض يوقف إصدار نشرة أمنية تحذر من الحرب على إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"لن ننسى خذلان بريطانيا".. ترامب يوجه صفعة دبلوماسية لستارمر

!["لن ننسى خذلان بريطانيا".. ترامب يوجه صفعة دبلوماسية لستارمر]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ

![الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![الحرب على إيران ومقتل خامنئي]() الحرب على إيران ومقتل خامنئي

الحرب على إيران ومقتل خامنئي

-

![نبض الملاعب]()

نبض الملاعب

RT STORIES

بعد اهتمام ريال مدريد.. ليفربول يعلن رسميا تجديد عقد نجم من الفريق

![بعد اهتمام ريال مدريد.. ليفربول يعلن رسميا تجديد عقد نجم من الفريق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مرموش يقود مانشستر سيتي إلى ربع نهائي كأس الاتحاد الإنجليزي

![مرموش يقود مانشستر سيتي إلى ربع نهائي كأس الاتحاد الإنجليزي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم

!["يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![نبض الملاعب]() نبض الملاعب

نبض الملاعب

-

![ضربات إسرائيلية على لبنان]()

ضربات إسرائيلية على لبنان

RT STORIES

الجيش الإسرائيلي يعلن استهداف قادة بارزين بالحرس الثوري الإيراني في بيروت

![الجيش الإسرائيلي يعلن استهداف قادة بارزين بالحرس الثوري الإيراني في بيروت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية

![الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

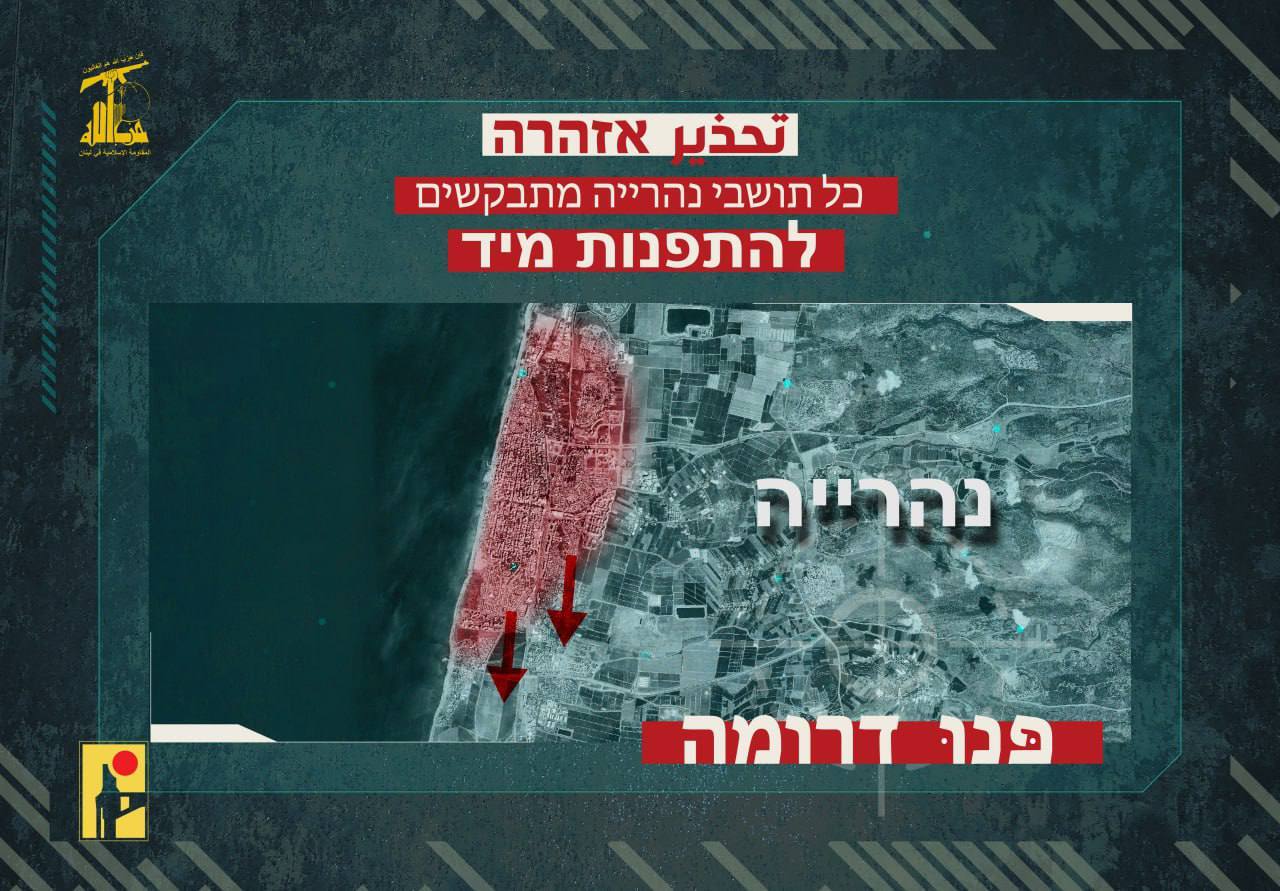

الجيش الإسرائيلي يحذر سكان جنوب الليطاني

![الجيش الإسرائيلي يحذر سكان جنوب الليطاني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات

![الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان

![غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة

![حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![ضربات إسرائيلية على لبنان]() ضربات إسرائيلية على لبنان

ضربات إسرائيلية على لبنان

-

فيديوهات

RT STORIES

روسيا.. صيادون يجتازون فتحة مياه على زلاجات ثلجية في كامتشاتكا

#اسأل_أكثر #Question_MoreRT STORIES

مطار دبي يعلن تعليق جميع عملياته لفترة غير محددة

#اسأل_أكثر #Question_MoreRT STORIES

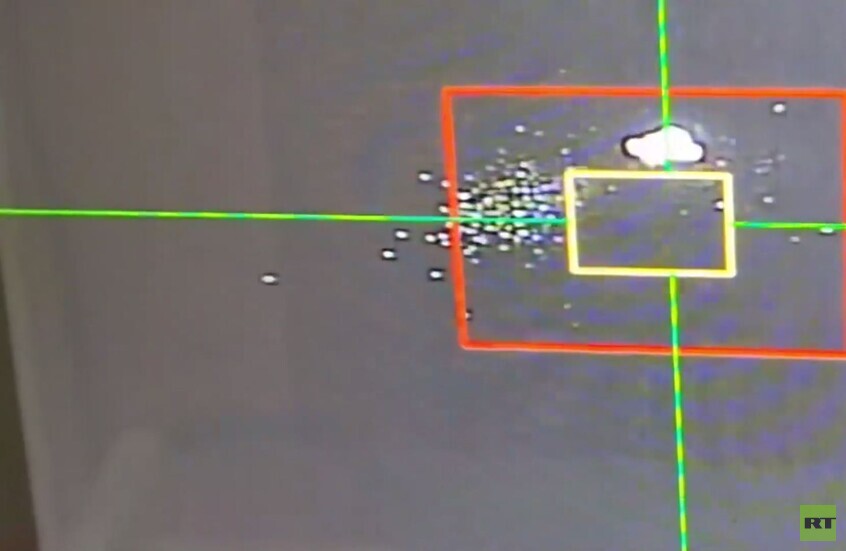

الجيش الإيراني يدمر 13 مسيرة خلال 24 ساعة

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي ينفذ سلسلة من الضربات الجوية على مواقع تابعة لحزب الله

#اسأل_أكثر #Question_MoreRT STORIES

لقطات لإطلاق صواريخ "قدر" و"فتاح" ضمن الموجة الـ25 من عملية "الوعد الصادق 4"

#اسأل_أكثر #Question_Moreفيديوهات

-

العملية العسكرية الروسية في أوكرانيا

RT STORIES

مسيرة "غيران" الروسية تستهدف مروحية أوكرانية في ميخايلوفكا

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا

![الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_Moreالعملية العسكرية الروسية في أوكرانيا

-

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]()

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

RT STORIES

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More

خبراء الأمن يحددون "أكثر البرمجيات الخبيثة تطورا"

حدد خبراء الأمن ما اعتبروه "أكثر أنواع الشبكات الذكية تطورا على الإطلاق"، والتي يعتقد بأنها تستهدف الأجهزة المنزلية الذكية.

وقالت شركة "أفاست" لمكافحة الفيروسات في تقرير جديد إنها تراقب عن كثب سلالة جديدة من البرمجيات الخبيثة تسمى "توري"، تستخدم "تقنيات متقدمة" لإصابة الأجهزة.

فايرفوكس يتيح لمستخدميه خدمة تكشف اختراق بياناتهم

وقال الخبراء: "تحاول هذه البرمجيات الخبيثة أن تكون أكثر تخفيا وثباتا بعد اختراق الجهاز، وهي لا يقوم حتى الآن بالأشياء المعتادة التي تقوم بها الروبوتات (هجمات الحرمان من الخدمة الموزعة، وهي هجمات تتم عن طريق إغراق المواقع بسيل من البيانات غير اللازمة)، بل إنها تهاجم جميع الأجهزة المتصلة بالإنترنت أو بالطبع، تعدين العملة المشفرة".

وتقوم البرامج الضارة بمهاجمة الأجهزة التي لديها تشفير ضعيف، باستخدام بروتوكول الوصول عن بعد "Telnet".

وتعرف "Telnet" بأنها أداة وصول عن بعد تستخدم بشكل أساسي لتسجيل الدخول إلى الخوادم البعيدة، ولكن تم استبدالها بشكل كبير بأدوات أكثر أمانا.

وبمجرد أن يحدد "توري" نظاما ضعيف الأمان، سيحاول سرقة المعلومات الشخصية التي يحويها، ومن المحتمل ألا يكون لدى مالكي أجهزة ما يسمى بـ"إنترنت الأشياء" الضعيفة، أي فكرة عن اختراق أجهزتهم.

وعلى الرغم من أن "توري" لم يحاول تجميد أو تنفيذ هجمات "DDoS"، إلا أن الباحثين يقولون إن البرمجيات الخبيثة قادرة على جلب وتنفيذ الأوامر من أنواع مختلفة على الجهاز المصاب مما يجعله معقدا للغاية.

والأكثر من ذلك، أن العديد من أدوات المنزل الذكية مرتبطة ببعضها البعض، ومن غير الواضح حتى الآن ما إذا كانت البرامج الضارة قادرة على الانتشار من جهاز إلى الأجهزة الأخرى.

وأوضح خبراء "أفاست" أن: "توري هو مثال على تطوير البرمجيات الخبيثة في إنترنت الأشياء، وعلى أن تعقيده هو أعلى من أي شيء رأيناه سابقا".

المصدر: ديلي ميل

التعليقات