Stories

-

![نبض الملاعب]()

نبض الملاعب

RT STORIES

مصر.. صفعة بالدوري تضع الأهلي في مأزق وتدفع الإدارة لعقوبات قاسية

![مصر.. صفعة بالدوري تضع الأهلي في مأزق وتدفع الإدارة لعقوبات قاسية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الملياردير الروسي أبراموفيتش يطالب بمبلغ 2.5 مليار جنيه إسترليني نظير صفقة بيع تشيلسي

![الملياردير الروسي أبراموفيتش يطالب بمبلغ 2.5 مليار جنيه إسترليني نظير صفقة بيع تشيلسي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

صلاح يحطم رقم "عدوه اللدود" في ليفربول

![صلاح يحطم رقم "عدوه اللدود" في ليفربول]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

فيفا يتخذ قرارا "مفاجئا" بشأن كأس العالم 2026

![فيفا يتخذ قرارا "مفاجئا" بشأن كأس العالم 2026]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

توبوريا: إسلام ينسحب من مواجهات حديقة "البيت الأبيض"

![توبوريا: إسلام ينسحب من مواجهات حديقة "البيت الأبيض"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بوتين يهنئ الروسيتين باغيان وفورونتشيخينا بفوزهما في الألعاب البارالمبية

![بوتين يهنئ الروسيتين باغيان وفورونتشيخينا بفوزهما في الألعاب البارالمبية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

شاهد.. نجمة الألعاب الأولمبية الشتوية 2026 تتفاجأ بهدية بـ500 ألف دولار

![شاهد.. نجمة الألعاب الأولمبية الشتوية 2026 تتفاجأ بهدية بـ500 ألف دولار]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

صلاح يتطلع لكسر رقم "عدوه اللدود" في ليفربول

![صلاح يتطلع لكسر رقم "عدوه اللدود" في ليفربول]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

أعلى اللاعبين أجراً في دوري أبطال أوروبا.. ما هو ترتيب صلاح ومرموش؟

![أعلى اللاعبين أجراً في دوري أبطال أوروبا.. ما هو ترتيب صلاح ومرموش؟]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مباريات مثيرة اليوم ضمن دور الـ16 لدوري أبطال أوروبا.. الموعد والقنوات الناقلة

![مباريات مثيرة اليوم ضمن دور الـ16 لدوري أبطال أوروبا.. الموعد والقنوات الناقلة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بسبب الحرب ضد إيران.. الاتحاد العراقي يوجه رسالة للفيفا بشأن مباراة ملحق مونديال 2026

![بسبب الحرب ضد إيران.. الاتحاد العراقي يوجه رسالة للفيفا بشأن مباراة ملحق مونديال 2026]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

شاهد.. أهداف مباراة طلائع الجيش والأهلي

#اسأل_أكثر #Question_MoreRT STORIES

هل تنسحب إيران من المونديال؟ فيفا يؤكد استمرار البطولة في موعدها

![هل تنسحب إيران من المونديال؟ فيفا يؤكد استمرار البطولة في موعدها]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

طلب غير مألوف من رونالدو يوقف مشروع قصره الفاخر في مانشستر

![طلب غير مألوف من رونالدو يوقف مشروع قصره الفاخر في مانشستر]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بعد وصفهن بـ"الخائنات".. الحكومة الأسترالية تتدخل لإنقاذ لاعبات منتخب إيران للسيدات

![بعد وصفهن بـ"الخائنات".. الحكومة الأسترالية تتدخل لإنقاذ لاعبات منتخب إيران للسيدات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

أول تحرك للاتحاد السعودي لحسم صفقة محمد صلاح

![أول تحرك للاتحاد السعودي لحسم صفقة محمد صلاح]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

توترات سياسية وانتقادات للتأشيرات.. إنفانتينو يراهن على جماهير مونديال 2026

![توترات سياسية وانتقادات للتأشيرات.. إنفانتينو يراهن على جماهير مونديال 2026]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

23 بطاقة حمراء.. مشاجرة عنيفة بين اللاعبين في مباراة نهائية بالبرازيل (فيديو)

![23 بطاقة حمراء.. مشاجرة عنيفة بين اللاعبين في مباراة نهائية بالبرازيل (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

خائن لأي شيء؟.. مورينيو يشن هجوما لاذعا على مدرب وجماهير بورتو

![خائن لأي شيء؟.. مورينيو يشن هجوما لاذعا على مدرب وجماهير بورتو]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

زلزال محتمل في البرنابيو.. بيريز يدرس تغيير مدرب ريال مدريد

![زلزال محتمل في البرنابيو.. بيريز يدرس تغيير مدرب ريال مدريد]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![نبض الملاعب]() نبض الملاعب

نبض الملاعب

-

![الحرب على إيران ومقتل خامنئي]()

الحرب على إيران ومقتل خامنئي

RT STORIES

ستيف ويتكوف: قنبلة واحدة يمكن أن تقضي على إسرائيل وتمحوها من الوجود (فيديو)

![ستيف ويتكوف: قنبلة واحدة يمكن أن تقضي على إسرائيل وتمحوها من الوجود (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني يعلن تنفيذ الموجة 35 واستهداف مواقع في إسرائيل وقواعد أمريكية

![الحرس الثوري الإيراني يعلن تنفيذ الموجة 35 واستهداف مواقع في إسرائيل وقواعد أمريكية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإيراني يتهم الولايات المتحدة باستخدام سكان الشرق الأوسط كدروع بشرية

![الجيش الإيراني يتهم الولايات المتحدة باستخدام سكان الشرق الأوسط كدروع بشرية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الأمن الإيراني يعتقل 30 جاسوسا وعميلا داخليا يعملون لصالح إسرائيل وأمريكا

![الأمن الإيراني يعتقل 30 جاسوسا وعميلا داخليا يعملون لصالح إسرائيل وأمريكا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لافروف وعراقجي يبحثان تدهور الأوضاع جراء العدوان الأمريكي الإسرائيلي على إيران

![لافروف وعراقجي يبحثان تدهور الأوضاع جراء العدوان الأمريكي الإسرائيلي على إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري يعلن تنفيذ الموجة 34 من عملية "الوعد الصادق 4"

![الحرس الثوري يعلن تنفيذ الموجة 34 من عملية "الوعد الصادق 4"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

هيغسيث: الضربات الجوية على إيران ستكون الأشد اليوم

![هيغسيث: الضربات الجوية على إيران ستكون الأشد اليوم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

عشرات العراقيين يتظاهرون دعما لمجتبى خامنئي بعد انتخابه مرشدا أعلى للثورة في إيران

![عشرات العراقيين يتظاهرون دعما لمجتبى خامنئي بعد انتخابه مرشدا أعلى للثورة في إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

القوات الأمريكية تستهدف منصات إطلاق صواريخ إيرانية

![القوات الأمريكية تستهدف منصات إطلاق صواريخ إيرانية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

انتشال جثمان طفلة من بين ركام مبنى سكني في طهران بعد قصفه

![انتشال جثمان طفلة من بين ركام مبنى سكني في طهران بعد قصفه]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"كفى نفاقا!".. بقائي يرد على فون دير لاين: أين صوتك حين قتل أطفال ميناب؟

!["كفى نفاقا!".. بقائي يرد على فون دير لاين: أين صوتك حين قتل أطفال ميناب؟]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"نيويورك تايمز" تكذب تصريحات ترامب حول امتلاك طهران لصواريخ "توماهوك"

!["نيويورك تايمز" تكذب تصريحات ترامب حول امتلاك طهران لصواريخ "توماهوك"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بعد فشل تغيير النظام.. استخباراتي أمريكي: خسرنا الحرب وإيران تستعد للمرحلة القادمة

![بعد فشل تغيير النظام.. استخباراتي أمريكي: خسرنا الحرب وإيران تستعد للمرحلة القادمة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع السعودية تحبط هجومين بطائرات مسيرة دون وقوع إصابات

![الدفاع السعودية تحبط هجومين بطائرات مسيرة دون وقوع إصابات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"نيويورك تايمز": حطام الصواريخ في موقع الهجوم على مدرسة البنات في إيران يحمل علامات أمريكية

!["نيويورك تايمز": حطام الصواريخ في موقع الهجوم على مدرسة البنات في إيران يحمل علامات أمريكية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري يعلن استهداف قاعدة حرير الأمريكية في كردستان العراق

![الحرس الثوري يعلن استهداف قاعدة حرير الأمريكية في كردستان العراق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مقتل 5 مدنيين بينهم طفلة في هجمات إسرائيلية أمريكية على منازل في أراك وطهران (فيديو)

![مقتل 5 مدنيين بينهم طفلة في هجمات إسرائيلية أمريكية على منازل في أراك وطهران (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الأمريكي يلخص 10 أيام من الحرب على إيران

![الجيش الأمريكي يلخص 10 أيام من الحرب على إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"فارس": إسرائيل قصفت مدرسة في مدينة خمين غرب إيران

!["فارس": إسرائيل قصفت مدرسة في مدينة خمين غرب إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

عراقجي: المفاوضات مع أمريكا لم تعد على جدول الأعمال وصواريخنا مستمرة بلا هوادة

![عراقجي: المفاوضات مع أمريكا لم تعد على جدول الأعمال وصواريخنا مستمرة بلا هوادة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

غروسي: نصف مخزون إيران من اليورانيوم عالي التخصيب كان في أصفهان ويحتمل أنه لا يزال هناك

![غروسي: نصف مخزون إيران من اليورانيوم عالي التخصيب كان في أصفهان ويحتمل أنه لا يزال هناك]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"تسنيم": هجوم صاروخي إيراني على مقر القوات الأمريكية في قاعدة عيسى الجوية بالبحرين (فيديو)

!["تسنيم": هجوم صاروخي إيراني على مقر القوات الأمريكية في قاعدة عيسى الجوية بالبحرين (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران تتواصل والتصعيد يهز الشرق الأوسط

![لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران تتواصل والتصعيد يهز الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الأمريكي استهلك 5.6 مليار دولار ذخائر في يومين من هجومه على إيران

![الجيش الأمريكي استهلك 5.6 مليار دولار ذخائر في يومين من هجومه على إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"وول ستريت جورنال": مستشارو ترامب ينصحونه بإيجاد مخرج من الحرب ضد إيران

!["وول ستريت جورنال": مستشارو ترامب ينصحونه بإيجاد مخرج من الحرب ضد إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني: من الآن فصاعدا لن يتم إطلاق أي صاروخ برأس حربي يقل وزنه عن طن واحد

![الحرس الثوري الإيراني: من الآن فصاعدا لن يتم إطلاق أي صاروخ برأس حربي يقل وزنه عن طن واحد]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![الحرب على إيران ومقتل خامنئي]() الحرب على إيران ومقتل خامنئي

الحرب على إيران ومقتل خامنئي

-

![العملية العسكرية الروسية في أوكرانيا]()

العملية العسكرية الروسية في أوكرانيا

RT STORIES

قصف القوات الأوكرانية لمدينة بريانسك بالصواريخ يوقع قتلى وجرحى

![قصف القوات الأوكرانية لمدينة بريانسك بالصواريخ يوقع قتلى وجرحى]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الروسية: إسقاط طائرة حربية و241 مسيرة أوكرانية

![الدفاع الروسية: إسقاط طائرة حربية و241 مسيرة أوكرانية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مسيرة أوكرانية تستهدف حافلة تقل تلاميذ مدرسة رياضية في زابوروجيه الروسية

![مسيرة أوكرانية تستهدف حافلة تقل تلاميذ مدرسة رياضية في زابوروجيه الروسية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الروسي يحرر بلدة أخرى في دونيتسك

![الجيش الروسي يحرر بلدة أخرى في دونيتسك]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![العملية العسكرية الروسية في أوكرانيا]() العملية العسكرية الروسية في أوكرانيا

العملية العسكرية الروسية في أوكرانيا

-

![تسوية النزاع الأوكراني]()

تسوية النزاع الأوكراني

RT STORIES

ويتكوف: من المرجح عقد اجتماع ثلاثي بشأن أوكرانيا الأسبوع المقبل

![ويتكوف: من المرجح عقد اجتماع ثلاثي بشأن أوكرانيا الأسبوع المقبل]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

زيلينسكي: تأجيل مفاوضات أوكرانيا بسبب تصاعد الأزمة في إيران

![زيلينسكي: تأجيل مفاوضات أوكرانيا بسبب تصاعد الأزمة في إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"نوفوستي": لا توجد معلومات لدى تركيا بشأن مفاوضات حول أوكرانيا في 11 مارس

!["نوفوستي": لا توجد معلومات لدى تركيا بشأن مفاوضات حول أوكرانيا في 11 مارس]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![تسوية النزاع الأوكراني]() تسوية النزاع الأوكراني

تسوية النزاع الأوكراني

-

![ضربات إسرائيلية على لبنان]()

ضربات إسرائيلية على لبنان

RT STORIES

هيومن رايتس ووتش تتهم إسرائيل باستخدام الفوسفور الأبيض في جنوب لبنان

![هيومن رايتس ووتش تتهم إسرائيل باستخدام الفوسفور الأبيض في جنوب لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لبنان.. غارات وتقدم بري وسط تراجع الجيش اللبناني عن الخط الأزرق

![لبنان.. غارات وتقدم بري وسط تراجع الجيش اللبناني عن الخط الأزرق]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي يعلن مهاجمة مقرات "حزب الله" في بلدة أنصارية جنوب لبنان (فيديو)

![الجيش الإسرائيلي يعلن مهاجمة مقرات "حزب الله" في بلدة أنصارية جنوب لبنان (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

أدرعي: وسعنا غاراتنا على أهداف تابعة لـ"القرض الحسن" في لبنان

![أدرعي: وسعنا غاراتنا على أهداف تابعة لـ"القرض الحسن" في لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي يحذر سكان جنوب لبنان: اخلوا منازلكم فورا وتوجهوا شمال الليطاني

![الجيش الإسرائيلي يحذر سكان جنوب لبنان: اخلوا منازلكم فورا وتوجهوا شمال الليطاني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الإماراتية: الدفاعات الجوية تتعامل مع تهديدات صاروخية ومسيرات قادمة من إيران

![الدفاع الإماراتية: الدفاعات الجوية تتعامل مع تهديدات صاروخية ومسيرات قادمة من إيران]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تقارير تتحدث عن عودة "الشريط الأمني": خطة إسرائيلية لإعادة رسم خريطة جنوب لبنان

![تقارير تتحدث عن عودة "الشريط الأمني": خطة إسرائيلية لإعادة رسم خريطة جنوب لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. إسرائيل تواصل حربا شرسة على لبنان وحزب الله يصعد هجماته الصاروخية

![لحظة بلحظة.. إسرائيل تواصل حربا شرسة على لبنان وحزب الله يصعد هجماته الصاروخية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![ضربات إسرائيلية على لبنان]() ضربات إسرائيلية على لبنان

ضربات إسرائيلية على لبنان

-

![فيديوهات]()

فيديوهات

RT STORIES

حريق هائل في مصفاة بابكو البحرينية بعد تعرضها للهجوم

![حريق هائل في مصفاة بابكو البحرينية بعد تعرضها للهجوم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مشاهد من مكان استهداف إيراني لمبنى في المنامة وولي العهد البحريني يزور المصابين

![مشاهد من مكان استهداف إيراني لمبنى في المنامة وولي العهد البحريني يزور المصابين]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

البحرية المكسيكية تضبط طنين من الكوكايين

![البحرية المكسيكية تضبط طنين من الكوكايين]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ماكرون يتفقد الجيش الفرنسي على متن حاملة الطائرات شارل ديغول قبالة سواحل جزيرة كريت

![ماكرون يتفقد الجيش الفرنسي على متن حاملة الطائرات شارل ديغول قبالة سواحل جزيرة كريت]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

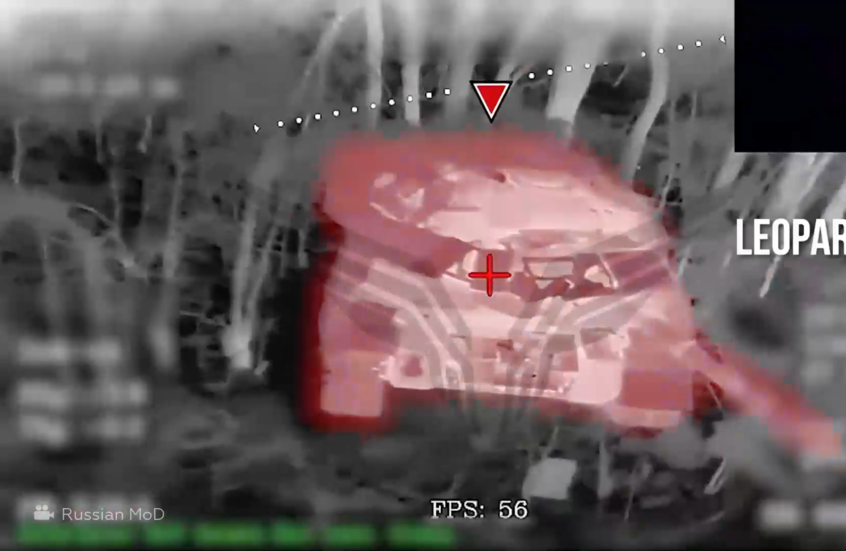

بينها دبابة ألمانية.. الدفاع الروسية تنشر لقطات لتدمير مركبات ومعدات أوكرانية

![بينها دبابة ألمانية.. الدفاع الروسية تنشر لقطات لتدمير مركبات ومعدات أوكرانية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ضربة أمريكية تستهدف زورقا في المحيط الهادئ

![ضربة أمريكية تستهدف زورقا في المحيط الهادئ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![فيديوهات]() فيديوهات

فيديوهات

-

![أرنولد يدق ناقوس الخطر.. العراق مهدد بالغياب عن مباراة ملحق مونديال 2026 بسبب الحرب ضد إيران (فيديو)]()

أرنولد يدق ناقوس الخطر.. العراق مهدد بالغياب عن مباراة ملحق مونديال 2026 بسبب الحرب ضد إيران (فيديو)

RT STORIES

أرنولد يدق ناقوس الخطر.. العراق مهدد بالغياب عن مباراة ملحق مونديال 2026 بسبب الحرب ضد إيران (فيديو)

![أرنولد يدق ناقوس الخطر.. العراق مهدد بالغياب عن مباراة ملحق مونديال 2026 بسبب الحرب ضد إيران (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More -

![نتنياهو: طموحنا تحرير الشعب الإيراني من الاستبداد (فيديو)]()

نتنياهو: طموحنا تحرير الشعب الإيراني من الاستبداد (فيديو)

RT STORIES

نتنياهو: طموحنا تحرير الشعب الإيراني من الاستبداد (فيديو)

![نتنياهو: طموحنا تحرير الشعب الإيراني من الاستبداد (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More

ما الطرق التي يتبعها الهاكرز لاصطياد ضحيتهم؟

عدد خبراء في أمن المعلومات بعض الطرق والأدوات التي يعتمد عليها قراصنة الإنترنت لاختراق أجهزة الآخرين الإلكترونية والاحتيال عليهم.

الاحتيال:

يلجأ قراصنة الإنترنت في الكثير من الأحيان إلى الاحتيال، عبر إرسال رسائل إلى الناس تبدو وكأنها مرسلة من الموقع الذين يستخدمونه على الإنترنت، ويطلبون فيها من الشخص إدخال بيانات حسابه الإلكترونية وكلمة الدخول عبر روابط معينة، وفي حال قيام المستخدم بتلك الخطوة يحصل الهاكرز على تلك البيانات، ويستغلونها لاختراق الحساب الإلكتروني والحصول على البيانات التي يريدون.

البرمجيات الخبيثة:

يعتمد الهاكرز على البرمجيات الإلكترونية الخبيثة التي يرسلونها عبر الإنترنت لاختراق أجهزة ضحاياهم، ولهذه البرمجيات العديد من الأشكال والأنواع، فمنها فيروسات تتجسس على الأجهزة دون أن تضر بها، ومنها ما يعطل عمل الأجهزة كليا أو جزئيا.

بعد الفضيحة الكبرى.. "فيسبوك" تشتري شركة لأمن المعلومات

الابتزاز:

يرسل قراصنة الإنترنت إلى أجهزة ضحاياهم أحيانا برامج تدعى "برامج الفدية"، وهي عبارة عن برمجيات خبيثة تخترق الأجهزة، وتعطل عملها بشكل مؤقت، وتطلب من صاحب الجهاز تحويل مبالغ مالية إلى المخترق لقاء أن يقوم الأخير بإعادة الجهاز إلى وضعه الطبيعي، عن طريق برنامج الاختراق نفسه.

المصدر: وكالات

التعليقات