Stories

-

![ضربات إسرائيلية على لبنان]()

ضربات إسرائيلية على لبنان

RT STORIES

الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية

![الجيش اللبناني يعلن مقتل 3 من عناصره في قصف إسرائيلي رافق عملية إنزال عند الحدود السورية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

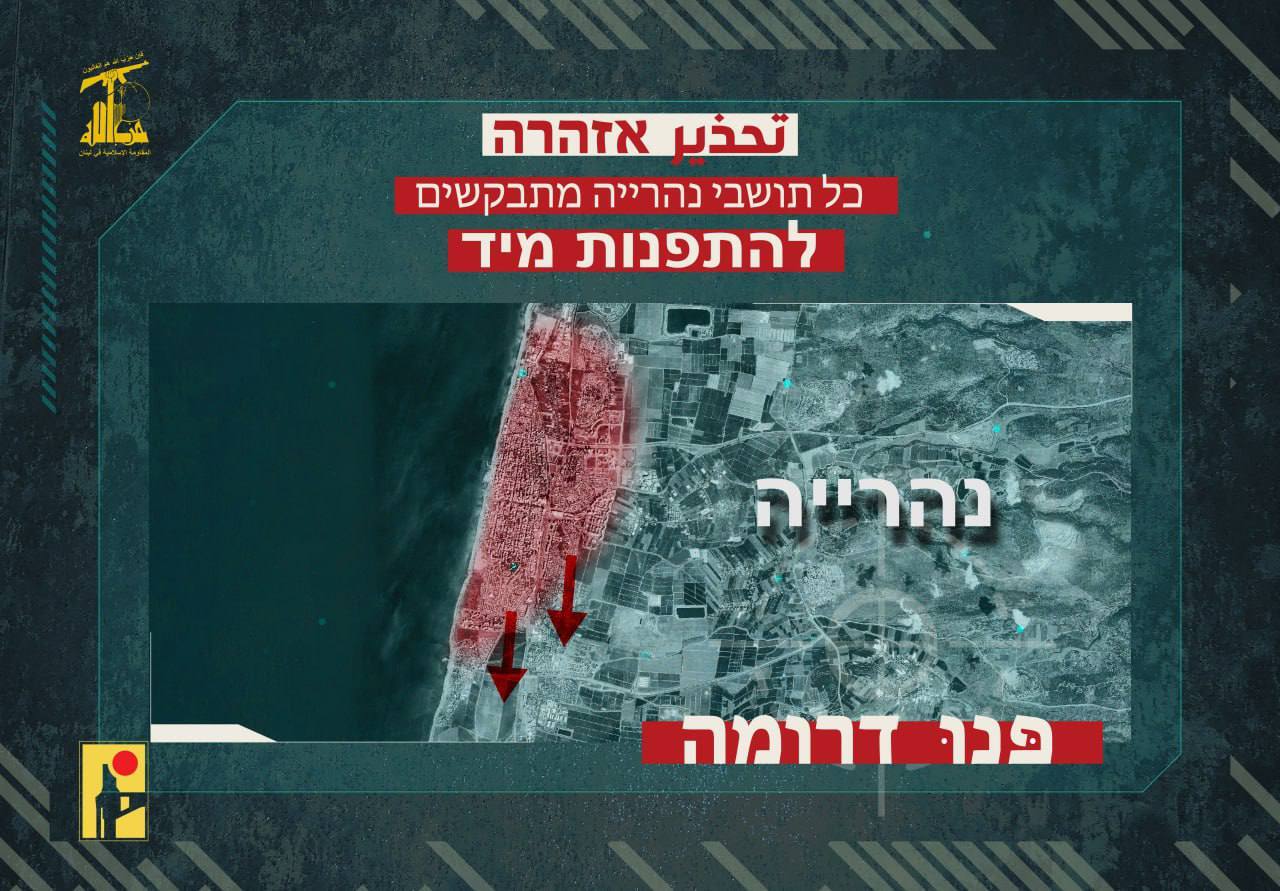

الجيش الإسرائيلي يحذر سكان جنوب الليطاني

![الجيش الإسرائيلي يحذر سكان جنوب الليطاني]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات

![الجيش الإسرائيلي وحزب الله يتبادلان التحذيرات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان

![غراهام يدعو ترامب للانضمام للعمليات العسكرية الإسرائيلية ضد حزب الله في لبنان]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. غارات إسرائيلية متواصلة على لبنان وحزب الله يلتحم ناريا مع قوات متسللة في البقاع

![لحظة بلحظة.. غارات إسرائيلية متواصلة على لبنان وحزب الله يلتحم ناريا مع قوات متسللة في البقاع]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة

![حزب الله يعلن إحباط هجوم قوة مشاة إسرائيلية شرق لبنان ويكشف تفاصيل الاشتباكات العنيفة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لبنان.. 26 موجة من الهجمات الإسرائيلية على بيروت منذ انطلاق الحرب

#اسأل_أكثر #Question_MoreRT STORIES

لبنان.. غارة إسرائيلية عنيفة تستهدف الضاحية الجنوبية لبيروت

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي يعلن تنفيذ 26 موجة غارات على الضاحية منذ بداية الحرب (فيديو)

![الجيش الإسرائيلي يعلن تنفيذ 26 موجة غارات على الضاحية منذ بداية الحرب (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"أكسيوس" نقلا عن مصادر عبرية: ضغوط إسرائيلية ولبنانية تقود لانسحاب "فيلق القدس" من بيروت بعد 40 عاما

!["أكسيوس" نقلا عن مصادر عبرية: ضغوط إسرائيلية ولبنانية تقود لانسحاب "فيلق القدس" من بيروت بعد 40 عاما]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![ضربات إسرائيلية على لبنان]() ضربات إسرائيلية على لبنان

ضربات إسرائيلية على لبنان

-

![نبض الملاعب]()

نبض الملاعب

RT STORIES

"يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم

!["يستحق كل سنت".. مالك إنتر ميامي يفصح عن راتب ميسي الضخم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الاتحادان الدولي والأوروبي لكرة اليد يعيدان المنتخبات الشبابية الروسية للمحافل الدولية

![الاتحادان الدولي والأوروبي لكرة اليد يعيدان المنتخبات الشبابية الروسية للمحافل الدولية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بوغاييف يهدي روسيا ميدالية ثانية في بارالمبياد "ميلانو- كورتينا 2026"

![بوغاييف يهدي روسيا ميدالية ثانية في بارالمبياد "ميلانو- كورتينا 2026"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

اعتقال شخص ادعى بأنه ابن ماردونا في قضية مخدرات

![اعتقال شخص ادعى بأنه ابن ماردونا في قضية مخدرات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

برسالة غامضة على "إنستغرام".. زيزو يثير الجدل (فيديو -صورة)

![برسالة غامضة على "إنستغرام".. زيزو يثير الجدل (فيديو -صورة)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

روسيا تحرز أول ميدالية لها في دورة الألعاب البارالمبية بإيطاليا

![روسيا تحرز أول ميدالية لها في دورة الألعاب البارالمبية بإيطاليا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ترتيب الدوري الإسباني بعد فوز ريال مدريد على سيلتا فيغو

![ترتيب الدوري الإسباني بعد فوز ريال مدريد على سيلتا فيغو]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رد فعل الوليد بن طلال بعد اكتساح الهلال للنجمة (فيديو)

![رد فعل الوليد بن طلال بعد اكتساح الهلال للنجمة (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

"اختفى الكارهون فجأة".. ردود أفعال جماهير ليفربول على أداء محمد صلاح أمام ولفرهامبتون (صور)

!["اختفى الكارهون فجأة".. ردود أفعال جماهير ليفربول على أداء محمد صلاح أمام ولفرهامبتون (صور)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

دعوى قضائية جديدة تلاحق نيمار.. طباخة برازيلية سابقة تجره إلى المحاكم

![دعوى قضائية جديدة تلاحق نيمار.. طباخة برازيلية سابقة تجره إلى المحاكم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

إيفان توني يكشف سر احتفاله المثير في ديربي جدة (فيديو - صور)

![إيفان توني يكشف سر احتفاله المثير في ديربي جدة (فيديو - صور)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

محمد صلاح يتفوق على واين روني ويرد عليه في الملعب (فيديو)

![محمد صلاح يتفوق على واين روني ويرد عليه في الملعب (فيديو)]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الوفد الروسي يسير تحت رايته الوطنية في افتتاح بارالمبياد 2026

![الوفد الروسي يسير تحت رايته الوطنية في افتتاح بارالمبياد 2026]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![نبض الملاعب]() نبض الملاعب

نبض الملاعب

-

![الحرب على إيران ومقتل خامنئي]()

الحرب على إيران ومقتل خامنئي

RT STORIES

الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ

![الحرس الثوري الإيراني: نفذنا الموجة الـ 26 من عملية "الوعد الصادق 4" بالمسيرات والصواريخ]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مسؤول إيراني يوضح: عدم تعاون دول المنطقة مع واشنطن يحميها من الهجوم

![مسؤول إيراني يوضح: عدم تعاون دول المنطقة مع واشنطن يحميها من الهجوم]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

تقرير سري يصدم البيت الأبيض: النظام الإيراني لن يسقط حتى بقصف أمريكي شامل!

![تقرير سري يصدم البيت الأبيض: النظام الإيراني لن يسقط حتى بقصف أمريكي شامل!]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

إيران: سقوط أكثر من 200 عسكري أمريكي بين قتيل وجريح خلال آخر 24 ساعة

![إيران: سقوط أكثر من 200 عسكري أمريكي بين قتيل وجريح خلال آخر 24 ساعة]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

إيران تكشف حصيلة استهداف المنشآت المدنية لديها

![إيران تكشف حصيلة استهداف المنشآت المدنية لديها]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الأردن يعلن حصيلة الصواريخ والمسيرات التي تصدى لها ويكشف خسائره

![الأردن يعلن حصيلة الصواريخ والمسيرات التي تصدى لها ويكشف خسائره]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ترامب: إيران استسلمت لجيرانها في الشرق الأوسط

![ترامب: إيران استسلمت لجيرانها في الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الحرس الثوري الإيراني يعلن شن هجوم على قاعدة الظفرة الجوية في الإمارات

![الحرس الثوري الإيراني يعلن شن هجوم على قاعدة الظفرة الجوية في الإمارات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

قيادة الجبهة الداخلية الإسرائيلية تصدر توضيحا بعد تأخر إرسال الإنذارات في بعض الحالات

![قيادة الجبهة الداخلية الإسرائيلية تصدر توضيحا بعد تأخر إرسال الإنذارات في بعض الحالات]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

البيت الأبيض: كبرى شركات الأسلحة الأمريكية تقرر مضاعفة الإنتاج 4 مرات بعد اجتماع مع ترامب

![البيت الأبيض: كبرى شركات الأسلحة الأمريكية تقرر مضاعفة الإنتاج 4 مرات بعد اجتماع مع ترامب]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

بزشكيان: استسلام إيران دون شروط حلم سيأخذه العدو معه إلى القبر

![بزشكيان: استسلام إيران دون شروط حلم سيأخذه العدو معه إلى القبر]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

رئيس الاتحاد الكردستاني يدعو للبحث عن مسارات أقل دموية

![رئيس الاتحاد الكردستاني يدعو للبحث عن مسارات أقل دموية]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران بيومها الثامن: تصعيد متواصل يهز الشرق الأوسط

![لحظة بلحظة.. الحرب الأمريكية-الإسرائيلية على إيران بيومها الثامن: تصعيد متواصل يهز الشرق الأوسط]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More![الحرب على إيران ومقتل خامنئي]() الحرب على إيران ومقتل خامنئي

الحرب على إيران ومقتل خامنئي

-

فيديوهات

RT STORIES

روسيا.. صيادون يجتازون فتحة مياه على زلاجات ثلجية في كامتشاتكا

#اسأل_أكثر #Question_MoreRT STORIES

مطار دبي يعلن تعليق جميع عملياته لفترة غير محددة

#اسأل_أكثر #Question_MoreRT STORIES

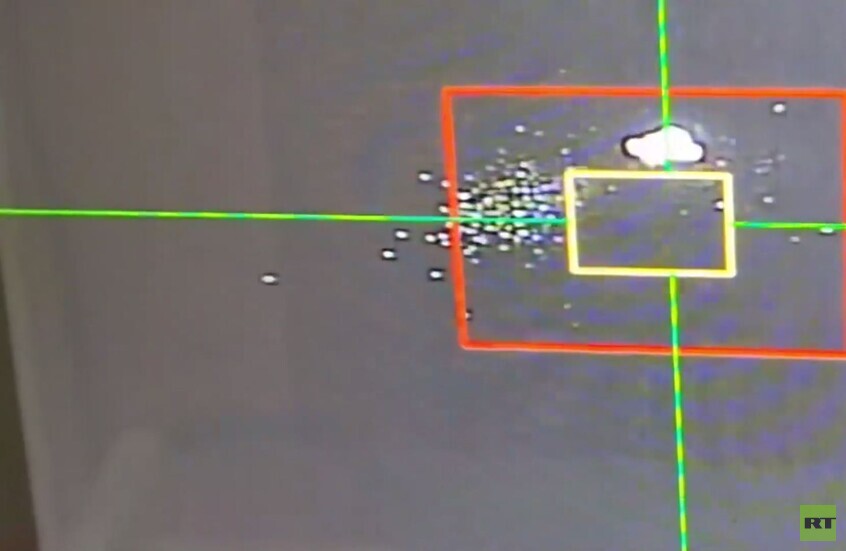

الجيش الإيراني يدمر 13 مسيرة خلال 24 ساعة

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الإسرائيلي ينفذ سلسلة من الضربات الجوية على مواقع تابعة لحزب الله

#اسأل_أكثر #Question_MoreRT STORIES

لقطات لإطلاق صواريخ "قدر" و"فتاح" ضمن الموجة الـ25 من عملية "الوعد الصادق 4"

#اسأل_أكثر #Question_Moreفيديوهات

-

العملية العسكرية الروسية في أوكرانيا

RT STORIES

مسيرة "غيران" الروسية تستهدف مروحية أوكرانية في ميخايلوفكا

#اسأل_أكثر #Question_MoreRT STORIES

الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا

![الجيش الروسي يشن ضربة مكثفة على منشآت للصناعة العسكرية والطاقة في أوكرانيا]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

مقاطعة خرسون.. طاقم مدفع من طراز "غياتسينت-بي" يدمر معقلا أوكرانيا

#اسأل_أكثر #Question_MoreRT STORIES

راجمات "تورنادو-إس" الروسية تستهدف مواقع عسكرية أوكرانية

#اسأل_أكثر #Question_MoreRT STORIES

خلال آخر أسبوع.. الجيش الروسي يشن 7 ضربات جماعية والخسائر الأوكرانية تبلغ 8800 جندي

![خلال آخر أسبوع.. الجيش الروسي يشن 7 ضربات جماعية والخسائر الأوكرانية تبلغ 8800 جندي]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

الدفاع الروسية تعلن استعادة 300 أسير في عملية تبادل مع كييف

![الدفاع الروسية تعلن استعادة 300 أسير في عملية تبادل مع كييف]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_MoreRT STORIES

ميلوني: روما ستلعب دورا قياديا في إعادة إعمار أوكرانيا بعد انتهاء النزاع

![ميلوني: روما ستلعب دورا قياديا في إعادة إعمار أوكرانيا بعد انتهاء النزاع]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_Moreالعملية العسكرية الروسية في أوكرانيا

-

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]()

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

RT STORIES

ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"

![ترامب: تسوية النزاع في أوكرانيا "باتت وشيكة"]() #اسأل_أكثر #Question_More

#اسأل_أكثر #Question_More

"العميل سميث" يهاجم تطبيقات "أندرويد" ويدس مكانها "مزيفة"!

كشف باحثون في مجال الأمن أن برامج ضارة تقوم بتبديل تطبيقات "أندرويد" الأصلية بأخرى مماثلة ولكن خبيثة، أصابت نحو 25 مليون جهاز في جميع أنحاء الهند والولايات المتحدة.

وسلطت شركة Check Point الأمنية الضوء على الفيروس المسمى "العميل سميث"، تيمنا بالشخصية الخيالية في "ذا ماتريكس" القادرة على تحويل الآخرين إلى نسخ منها.

وبدلا من سرقة البيانات، تحل البرامج الضارة مكان التطبيقات الموجودة داخل هاتف المستخدم، بإصدارات أخرى خبيثة تعرض الإعلانات التي دسها القراصنة، ما يسمح لهم بتحقيق أهدافهم المرجوة.

احذر.. تطبيقات شائعة على "أندرويد" تدمر هاتفك!

ولتجنب اكتشاف الأمر، فإن البرامج الضارة (تحت ستارها كتطبيقات شائعة مثل "واتس آب" أو Flipkart) قادرة أيضا على استبدال التعليمات البرمجية في البرنامج الأصلي، بإصدار خبيث يمنع تحديث التطبيق.

ويوجد ما لا يقل عن 15 مليون هاتف مصاب في الهند، كما اكتُشف الخلل في 300 ألف جهاز في الولايات المتحدة. وتنتشر العدوى أيضا في جميع أنحاء آسيا وكذلك المملكة المتحدة وأستراليا.

وقال جوناثان شيمونوفيتش، رئيس قسم أبحاث الكشف عن تهديدات الأجهزة المحمولة في Check Point، إن البرمجيات الخبيثة تهاجم التطبيقات المثبتة من قبل المستخدم بصمت، ما يجعل من الصعب على مستخدمي "أندرويد" العاديين مكافحة هذه التهديدات بأنفسهم.

دراسة صادمة: المئات من تطبيقات "أندرويد" تستغل خصوصيتك "رغما عنك"!

وأضاف جوناثان: "يعد الجمع بين الوقاية المتقدمة من التهديدات و"ذكاء التهديدات" مع تبني نهج "الوقاية أولا" لحماية الأصول الرقمية، أفضل حماية ضد هجمات البرمجيات الخبيثة مثل "العميل سميث"".

ويقول الباحثون إن "العميل سميث" كان قادرا على الانتشار إلى الأجهزة، من خلال تطبيقات الطرف الثالث، 9Apps.

وبمجرد الدخول إلى هاتف الضحية، تخفي البرمجيات الخبيثة نفسها كتطبيق شرعي، ثم تبدأ في استبدال الرمز.

وذكرت تقارير "ذي فيرج" أن معدي البرامج الضارة حاولوا أيضا استهداف أجهزة المستخدمين عبر متجر "غوغل بلاي"، من خلال 11 تطبيقا تحتوي على أجزاء من التعليمات البرمجية الضارة.

وأُبلغ عن فشل عملية الاختراق، حيث قامت "غوغل" بحذف التطبيقات من متجرها.

المصدر: ديلي ميل

التعليقات